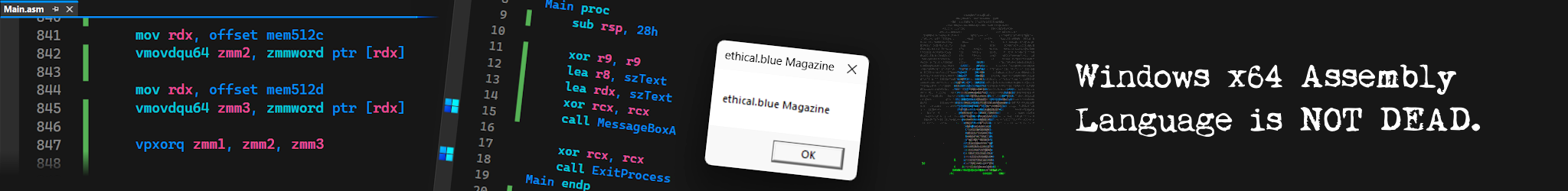

Podstawy tworzenia i analizy złośliwego oprogramowania (ang. malware)

Learn Malware Development and Analysis in Safe Environment

Podstawy tworzenia i analizy złośliwego oprogramowania (ang. malware)

Learn Malware Development and Analysis in Safe Environment

Computer Viruses //

ethical

ethical

Read more »

Read more » Czytaj »

Czytaj »