Common Intermediate Language and Dynamic Code Generation for .NET

Common Intermediate Language i kod generowany dynamicznie dla .NET

Common Intermediate Language and Dynamic Code Generation for .NET

Common Intermediate Language i kod generowany dynamicznie dla .NET

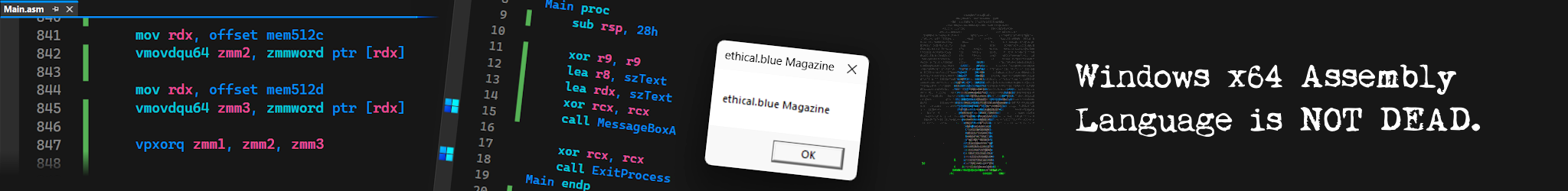

Assembly Language //

ethical

ethical

Read more »

Read more » Czytaj »

Czytaj »